Profitez d'une protection robuste directement intégrée à votre système d'information pour renforcer la résilience de votre organisation. Augmentez vos défenses et réduisez votre vulnérabilité aux attaques grâce à notre approche globale : sécurité du réseau local et étendu, cyber protection des serveurs et postes de travail en local ou à distance, sauvegarde 3-2-1 et restauration de données, plans de reprise d'activité informatique, gestion des mots de passe et de l'authentification des utilisateurs, stockage local et cloud, sécurité des individus et des actifs. Assurez-vous une sécurité complète pour votre organisation.

Pares-feux Cisco Meraki MX : La sécurité du réseau local et étendu de votre organisation.

La première ligne de défense de votre organisation réside dans la sécurisation de votre réseau local (LAN : Local Area Network) ainsi que de ses accès à Internet. Étant donné qu'un accès à Internet avec une adresse IP publique est accessible de n'importe où, il est essentiel de verrouiller cette porte d'entrée vers le réseau de l'entreprise. Cela se réalise en mettant en place le dispositif de gestion unifié de menaces (UTM) Cisco Meraki MX, doté de fonctionnalités avancées telles que le pare-feu, la détection des intrusions (IPS/IDS), la protection antimalware (AMP), le filtrage de la navigation web, l'authentification, la protection et le chiffrement des connexions extérieures via un VPN, ainsi que la protection des accès et des applications Cloud (SD-WAN).

Acronis : Mettez à jour la sécurité et les sauvegardes en optant pour la cyberprotection intégrée.

Acronis Cyber Protect propose une solution tout-en-un qui regroupe des fonctionnalités essentielles, dont la sauvegarde, la protection antivirus, une protection anti-malware nouvelle génération alimentée par l'IA, ainsi que la gestion de la sécurité des terminaux. Son intégration et ses capacités d'automatisation simplifient la tâche, réduisent la complexité, améliorant la productivité tout en réduisant les coûts opérationnels.

Luttez contre les dernières cybermenaces et réduisez considérablement les incidents de sécurité et les compromissions. Tirez parti de la solution leader selon les tests indépendants (VB100, AV-TEST, AV-Comparatives, ICSA Labs).

KEEPER : Protégez votre entreprise avec la sécurité zero trust, "Confiance Zéro".

Le cadre de sécurité zero trust s'articule autour de trois principes fondamentaux : présumer la violation, effectuer une vérification explicite et garantir l'accès selon le principe du moindre privilège. Au lieu de faire confiance automatiquement à tous les utilisateurs et appareils dans le réseau, la stratégie du zero-trust n'accorde confiance à personne par défaut. Elle repose sur l'idée que n'importe qui ou n'importe quoi peut être compromis, et donc, chaque utilisateur ou appareil doit être vérifié avant d'accéder au réseau. Une fois connectés, les utilisateurs n'ont accès qu'aux ressources strictement nécessaires pour leur travail, sans privilèges inutiles.

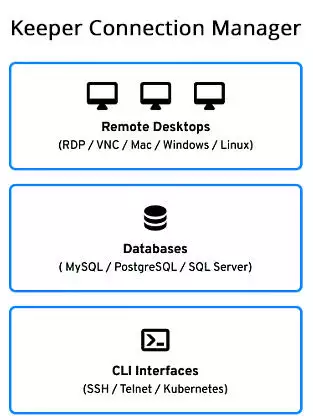

La solution est composée de trois solutions principales. Gestion des mots de passe d'entreprise (EPM) zero trust, zero knowledge, Secrets manager chiffrement fort zero knowledge, Connection manager, une solution sécurisée de connexion bureau à distance,

Stockage hybride. Sur site avec Overland et à distance avec l'hébergement des données et des serveurs virtuels dans le Cloud. Conforme RGPD et HDS.

Choisissez le meilleur des deux mondes sans compromettre l'efficacité. Profitez de sauvegardes complètes de vos ordinateurs, incluant le système d'exploitation, les applications et les fichiers, stockées localement pour une reprise d'activité plus rapide, sans dépendre de la connexion internet. De plus, vos données sont également copiées dans le cloud, vous offrant un accès depuis n'importe où et à tout moment via une connexion internet.

Accédez aisément et rapidement à tout élément nécessaire depuis le cloud, que ce soient des fichiers ou des dossiers, à tout moment. En cas de sinistre, réinstallez facilement les images système complètes depuis un support local tel qu'un lecteur de cassettes RDX ou un rack équipé de 4 ou 8 lecteurs de cartouches RDX, équipés de cartouches de disques durs amovibles de 500 gigas octets à 5 téraoctets.

Cisco Meraki MV : Vidéosurveillance des biens et des personnes pour une sécurité intégrale.

Découvrez la surveillance vidéo dans le cloud Meraki : nos caméras sont conçues pour s'adapter aux environnements intérieurs, extérieurs, et aux conditions difficiles. Elles vous offrent la possibilité de surveiller une zone dans son ensemble ou de vous concentrer sur des points spécifiques tels qu'une entrée ou une sortie. Vous avez le choix parmi une gamme d'objectifs, comprenant des objectifs varifocaux, fixes, haute définition, voire même ultra-haute définition.

L'incorporation du stockage et du traitement au sein de chaque caméra intelligente supprime le besoin de mettre en place des systèmes de stockage, des serveurs et des plateformes de gestion séparées, tout en assurant la conformité aux exigences légales. Vous pouvez regarder vos vidéos en toute sécurité depuis n'importe où et sur n'importe quel appareil, sans nécessiter de configuration ou d'installation de logiciel ou d'extension supplémentaire. La confidentialité et la sécurité sont intégrées pour votre tranquillité d'esprit