Une cyberattaque est une action volontaire et malveillante visant à porter atteinte à un Système d’Information. Rien qu’en France, 67% des entreprises ont été victimes de cyberattaques en 2019, et seules 10% d’entre elles ont été aptes à y faire face. Mais alors, comment reconnaître une cyberattaque et quelle méthodologie utilise-t-elle lors d’un piratage informatique ?

Une attaque informatique cible différents points d’entrée comme les ordinateurs ou les tablettes, les serveurs et même les périphériques raccordés à votre PC. Regardons ensemble les principales formes de cyberattaques en entreprise.

Les différentes formes de cyber attaques.

- Le phishing aussi appelé hameçonnage est l’attaque la plus courante. Elle se sert de la naïveté des personnes pour attaquer les Systèmes d’Information. La plupart du temps, le phishing imite l’identité de vos clients ou fournisseurs, de votre banque et même du gouvernement. Son objectif : vous soutirer des informations sensibles et confidentielles telles que vos mots de passe, identifiants ou coordonnés bancaires.

- Le ransomware est une prise d’otage des données de l’entreprise. Prenant l’apparence d’un programme malveillant, il est souvent envoyé en pièce jointe qui, une fois ouverte, rend inaccessibles les données de l’entreprise. Pour les récupérer, une rançon est alors demandée.

- L’attaque DDoS, autrement dit, l’attaque informatique par déni de service. Cette dernière rend totalement indisponible votre site internet via deux méthodes : soit en saturant votre serveur par l’envoi massif de nombreuses requêtes, soit via l’exploitation d’une faille de sécurité entrainant une panne ou la dégradation du service.

- Les attaques internes à l’entreprise, celles dont nous nous méfions le moins mais qui sont pourtant bien réelles et très répandues. Elles peuvent être volontaires ou non. Dans le premier cas, nous pouvons prendre l’exemple d’un vol de données de la part d’un employé passé ou actuel et dans le second, le branchement par l’un de vos salariés d’une clé USB infectée.

- La mauvaise gestion des mots de passe professionnels n’a pas attendu le COVID-19 pour venir menacer la cybersécurité des entreprises. Et lorsque la situation sanitaire a contraint les organisations du monde entier à déployer et mettre en œuvre le télétravail, les équipes ont commencé à se connecter aux ressources de l’organisation à distance, dans des environnements hors du champ de contrôle de leurs employeurs, et utilisant souvent leurs propres appareils.

- Le Cloud Computing a réussi à amortir le choc et à répondre aux nombreux besoins des entreprises en matière d’environnements informatiques sécurisés, mais il présente toujours ses propres défis uniques, par rapport à ceux d’un réseau d’entreprise traditionnel

- Logiciels malveillants , ce type de menaces prend la forme d’un logiciel ou micrologiciel destiné à exécuter un processus non autorisé à l’impact négatif sur la sécurité, l’intégrité ou la disponibilité d’un système. D’après l’ENISA, ces logiciels se concentrent principalement sur l’Union européenne.

- Menaces d’ingénierie sociale : ces menaces englobent les activités qui tentent d’exploiter une erreur humaine ou un comportement, dans le but d’accéder à des informations ou des services : inciter un utilisateur à ouvrir un document ou visiter un site web, par exemple.

- Menaces contre les données : elles ciblent des sources de données dans le but d’obtenir des informations non autorisées. Ces menaces contre les données peuvent être classées comme violation de données ou fuite de données.

- Menaces contre la disponibilité – menaces Internet : ce groupe intègre les menaces qui ont un impact sur la disponibilité d’Internet tel que le protocole BGP, un protocole d’échange entre routeurs utilisé notamment sur le réseau Internet.

- Désinformation : les campagnes de désinformation sont toujours en hausse et sont stimulées par l’utilisation des réseaux sociaux et des médias en ligne. Il précise que la désinformation provient aussi de certains contenus publiés sur les sites web sans validation préalable.

- Menaces supply chain : elles ciblent les relations entre les structures et leurs fournisseurs. Elles sont devenues plus connectées avec l’utilisation de ramsonware et ont pour objectifs : le vol de fonds, de cryptomonnaies et d’informations.

Les différentes phases d’une cyberattaque

Pour mieux protéger son entreprise contre les cyberattaques, il est essentiel de d’abord comprendre le fonctionnement des cybercriminels et le cycle menant vers un piratage informatique.

Phase 1 : Identification et reconnaissance

Les cybercriminels vont tout d’abord définir l’entreprise qu’ils souhaitent attaquer en fonction des objectifs qui se sont fixés. Leur but : élaborer une stratégie les amenant à entrer au sein de votre SI. Pour y arriver, ils collectent le maximum d’informations possibles afin de détecter une ou plusieurs failles de sécurité qu’elle soit matérielle ou humaine : ils identifient les terminaux non protégés, les serveurs vulnérables ou encore, les comportements numériques à risque de vos employés.

Phase 2 : Intrusion

Une fois les informations collectées, c’est le moment pour les attaquants de s’infiltrer dans le Système d’Information de l’entreprise. L’intrusion débute à partir du moment où l’attaque devient active. Celle-ci peut prendre différentes formes, du très rependu phishing au site internet compromis, en passant par la connexion WiFi du café dans lequel vous avez l’habitude de travailler. Retenez toutefois que les effets ne sont pas forcément visibles immédiatement. De plus, un pirate peut très bien s’introduire dans votre entreprise aujourd’hui et déclencher l’attaque plusieurs mois après.

Phase 3 : Capture et exploitation

Une fois entrés dans le Système d’Information, les pirates peuvent désormais y installer des outils malveillants, se faire passer pour un utilisateur lambda et porter atteinte aux remparts de sécurité de l’entreprise. Tout cela dans un seul objectif : obtenir vos accès administrateurs. Car comprenez-le bien, ce sont bien ces accès qui sont la clé de toutes les informations confidentielles et souvent indispensables à la pérennité de votre société.

Phase 4 : Dissimulation

Les pirates informatiques sont arrivés au bout de leur mission. Ils ont pris possession des données propres à votre entreprise mais aussi des informations liées à vos clients, prestataires et partenaires. Ils vont donc maintenant détruire toute trace de leur passage. Leur but : faire comme si aucune de vos données n’avaient été touchées ou compromises.

Le contexte politique, les acteurs et la hausse des rançongiciels

L’impact de la géopolitique sur les cybermenaces indiquent que le climat géopolitique a un véritable impact sur les cyber opérations et les menaces de cybersécurité. Pendant le conflit russo-ukrainien, des cyber-acteurs ont été vus mener des opérations conjointement avec des agents militaires. La désinformation, quant à elle, est devenue un véritable outil de cyberguerre

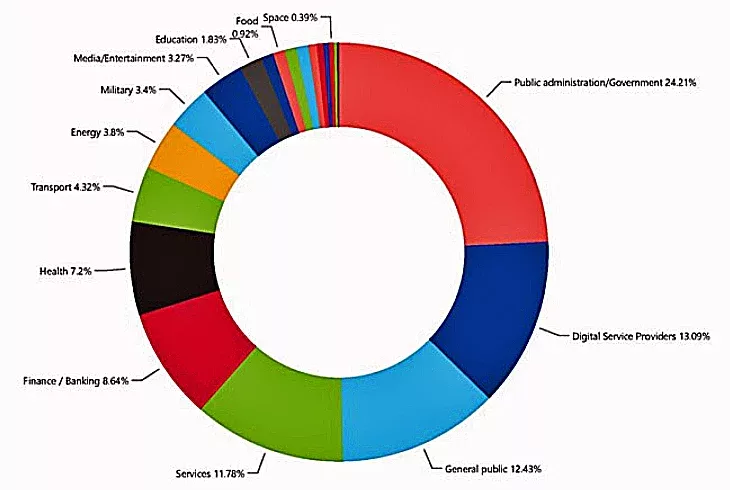

Les secteurs d’activité les plus ciblés par les cyberattaques

Comme le montre ce graphique, les cybermenaces visent en priorité le gouvernement et les administrations publiques. Suivent ensuite celles lancées contre les fournisseurs de services numériques (13,09 %) et par répercussion, le secteur des services (11,78 %). Un nombre significatif d’incidents (12,43 %) visent également les utilisateurs, sans secteur particulier.

Les motivations des cybercriminels par catégories

Connaître et comprendre les motivations d’un hacker peut considérablement aider les structures et organisations à s’organiser en cas d’attaques voire les anticiper. La liste ci-dessous montre les différentes motivations des attaquants :

- Monétaire : regroupe toutes les actions financières menées par des groupes de cybercriminalité.

- Espionnage et géopolitique : concerne l’obtention d’informations sur la propriété intellectuelle, les données sensibles et les données classifiées. Ces actions sont principalement menées par des groupes parrainés par l’État.

- Perturbation géopolitique : toute action perturbatrice réalisée au nom de la géopolitique menée également par des groupes parrainés par l’État.

- Idéologique : regroupe les actions soutenues par une idéologie, comme l’hacktivisme.

Il ressort que la motivation principale d’une cyberattaque est principalement monétaire. D’autre part, on constate que les formes de menaces sont majoritairement des attaques qui ciblent les sources de données, prennent la forme de logiciels malveillants et déni de service.

Bien anticiper les risques d’une cyberattaque

Anticiper les risques d’une cyberattaque et définir un plan d’action est aujourd’hui essentiel pour les entreprises. Cela leur permet de garantir leur pérennité, mais aussi leur crédibilité et leur stabilité financière. Car ne l’oublions pas, à partir du moment où un incident est détecté, il est souvent déjà trop tard.

Par ailleurs, il est fortement conseillé de sensibiliser et de former vos collaborateurs aux problématiques de la cybersécurité. Pour cela, vous pouvez mettre en place une charte informatique tout comme réaliser des ateliers de mise en situation avec vos salariés. Certes, cela n’empêchera pas une cyberattaque, mais ces actions ponctuelles ont le mérite de diminuer les risques.

Se prémunir contre les cyber attaques

LIl existe différentes technologies pour protéger son patrimoine informationnel, protéger les personnes concernées des atteintes à leurs données. En voici une liste.

- La gestion des mots de passe : Le mot de passe reste le moyen d’authentification le plus répandu. Il est conseillé d’utiliser un logiciel adapté à la gestion des mots de passe multi utilisateurs à double facteur d’authentification tel que KEEPER.

- La protection du réseau local, car le point d’entré à votre entreprise sont les accès internet, il est donc conseillé d’utiliser un bon système de pare-feu de dernière génération comme les systèmes de gestion unifié des menaces Cisco Meraki.

- La sauvegarde de vos données avec Acronis ; comme aucun système n’est inviolable il est nécessaire de stocker des copies de ses données à l’extérieur de l’entreprise soit dans un cloud sécurise soit au moyen des cassettes de disques dur amovibles que l’on peut aisément sortir de l’entreprise.

- Mettre en services des plans de reprise d’activité en cas de sinistre, en réalisant périodiquement des images complètes de vos machines stratégiques (le système d’exploitation, les applications et les données), ordinateurs serveurs, postes de facturation, de paie, etc. Afin de pouvoir les copier et les mettre en service rapidement sur d’autres machines différents, non compromises par les attaques et souvent nus (aucun système d’exploitation ni applications ni données).

Pour en savoir plus sur les solutions possibles consultez notre page https://www.fidesinfo.com/cybersecurite/