Accès aux ressources informatiques en toute sécurité

Les utilisateurs informatiques accèdent à des bases de données et à des applications sécurisées à travers diverses plateformes et réseaux. Pour adopter avec succès une Architecture Zero Trust (ZTA), les équipes informatiques doivent fournir les bonnes solutions et la formation pour s'assurer que chaque employé de l'organisation est accès en toute sécurité aux données sensibles.

5 Piliers

Les cinq piliers de ZTA, publiés par l'infrastructure de cybersécurité and Security Agency (CISA), énoncent les exigences de base pour les solutions qui traitent de la manière dont les employés et les sous-traitants protègent et accèdent à chaque pilier : Identité, Appareils, Réseaux, Applications et Données.

L'un des principaux objectifs de ZTA est de sécuriser la partie la plus vulnérable d'une organisation : les employés et sous-traitants qui travaillent avec le système informatique. Garantir un accès sécurisé aux systèmes, aux données et applications signifie sécuriser les informations d'identification et gérer les privilèges de toute personne qui en a besoin.

Mésures simples

Voici trois mesures simples et efficaces qui peuventt être exécutées pour minimiser les vulnérabilités et les risques inhérents à l'élément humain.

Collaborez avec des fournisseurs qui appliquent les stratégies ZTA en interne et dans leurs offres de solutions. L’hameçonnage, les tentatives de piratage, et les cyberattaques peuvent être combattues grâce à l'adoption de la gestion des mots de passe à l'échelle de l'organisation.

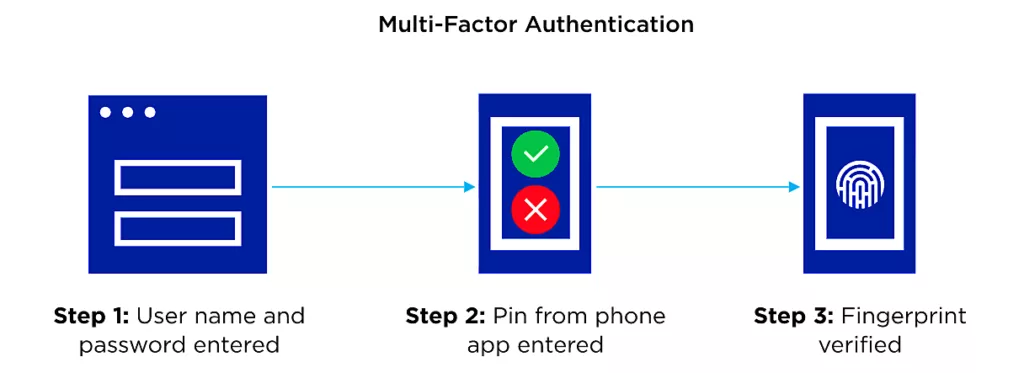

Assurez-vous que les applications et les programmes prennent en charge l'authentification (MFA) ou peuvent appliquer des stratégies d’authentification multi facteurs (MFA). Les organisations qui ont négligé de mettre en œuvre l'authentification multi facteurs, ainsi que les réseaux privés virtuels (VPN), représentent une part importante de victimes ciblées pendant la pandémie.

L’authentification multi facteurs (MFA) est une méthode d’authentification dans laquelle l’utilisateur doit fournir au minimum deux facteurs de vérification pour accéder à une ressource de type application, compte en ligne ou VPN.

La MFA est une composante essentielle à la base de toute politique de gestion des accès et des identités se voulant solide. Au lieu de se contenter d’un nom d’utilisateur et d’un mot de passe, la MFA exige un ou plusieurs facteurs de vérification supplémentaires, ce qui réduit la probabilité qu’une cyberattaque puisse réussir.

Quatre-vingt-cinq pour cent des violations de données réussies impliquent l'élément humain, il est donc primordial de protéger et prioriser la sécurisation de l'accès aux ressources du systèmes informatique par tous les utilisateurs quelqu'il soit leur niveau d'acréditation.

KEEPER Solution d'authentification des utilisateurs

La pandémie a forcé les organisations à déployer rapidement une myriade de nouvelles technologies pour que le personnel reste connecté et puisse continuer à travailler. De Zoom à Google Workspace en passant par Slack, les collaboratrices et collaborateurs ont dû s’inscrire à des comptes en ligne supplémentaires et se souvenir de tout autant de mots de passe.

Keeper s’est demandé à quel point la sécurité des mots de passe avait évolué depuis l’adoption massive du télétravail. Les employés en télétravail suivaient-ils de bonnes pratiques simples pour sécuriser leurs mots de passe, ou bien ont-ils été victimes de la fatigue des mots de passe, adoptant de mauvaises habitudes ayant entraîné des risques de cybersécurité conséquents ? Pour le découvrir, nous avons mené une étude sur les mauvaises pratiques professionnelles en matière de mot de passe.

- Les personnes interrogées dans le cadre de l’étude, la cybersécurité à l’ère du télétravail : rapport sur les risques dans le monde, commandée par Keeper Security en 2020, ont exprimé de fortes inquiétudes concernant la sécurité des mots de passe au sein de leurs organisations :

- 60 % des personnes interrogées ont affirmé que leur entreprise avait subi une cyberattaque au cours des 12 mois précédents.

- Plus de 50 % de ces attaques impliquaient une usurpation d’identifiants.

Plus de la moitié des personnes interrogées (57 %) admettent écrire leurs mots de passe professionnels sur des notes adhésives, et deux tiers (67 %) reconnaissent avoir égaré ces notes. Outre le fait de laisser des informations sensibles de l’entreprise à la vue de quiconque vit ou est en visite chez elles, cela impacte l’efficacité de l’organisation.

L’adoption et la mise en œuvre d’une plateforme de gestion des mots de passe telle que Keeper Enterprise permettent de remédier aux mauvaises pratiques identifiées par cette enquête. Le chiffrement zero-knowledge des mots de passe et le framework zero-trust de Keeper fournit une gestion des mots de passe avancée, un partage sécurisé et des fonctionnalités de sécurité additionnelles. Les administrateurs informatiques et les dirigeants obtiennent une visibilité et un contrôle complet des pratiques de leur personnel en matière de mots de passe, qui reposent sur les éléments suivants :

- Modèle de sécurité exclusif zero-knowledge et système de framework zero-trust ; toutes les données en transit et au repos sont chiffrées ; elles ne peuvent pas être visualisées par le personnel de Keeper Security ni aucune tierce partie.

- Déploiement rapide sur tous les appareils, sans frais d’équipement ou d’installation.

- Introduction personnalisée, assistance 24h/24 et 7j/7 et formation dispensées par un spécialiste dédié.

- Prise en charge du contrôle RBAC, du 2FA, des audits, des rapports, et de différentes normes de conformité, y compris HIPAA, DPA, FINRA et RGPD.

- Fourniture de dossiers partagés, sous-dossiers et mots de passe sécurisés pour les équipes.

- Authentification Single Sign-On (SAML 2.0)

- Déblocage d’un accès hors ligne au coffre-fort lorsque l’authentification SSO n’est pas disponible.

- Approvisionnement dynamique de coffres-forts via SCIM.

- Configuration haute disponibilité (HA).

- Authentification à deux facteurs/multi-facteurs avancée

- Synchronisation avec Active Directory et LDP

- Approvisionnement SCIM et Azure AD

- API développeurs pour la rotation des mots de passe et l’intégration back-end